9.5 Zabezpečenie OSPF

Pri využívaní dynamických smerovacích protokolov je treba klásť dôraz na zabezpečenie.

Ako by to dopadlo, ak by mohol ktokoľvek vstúpiť do našej OSPF oblasti a posielať smerovacie pokyny?

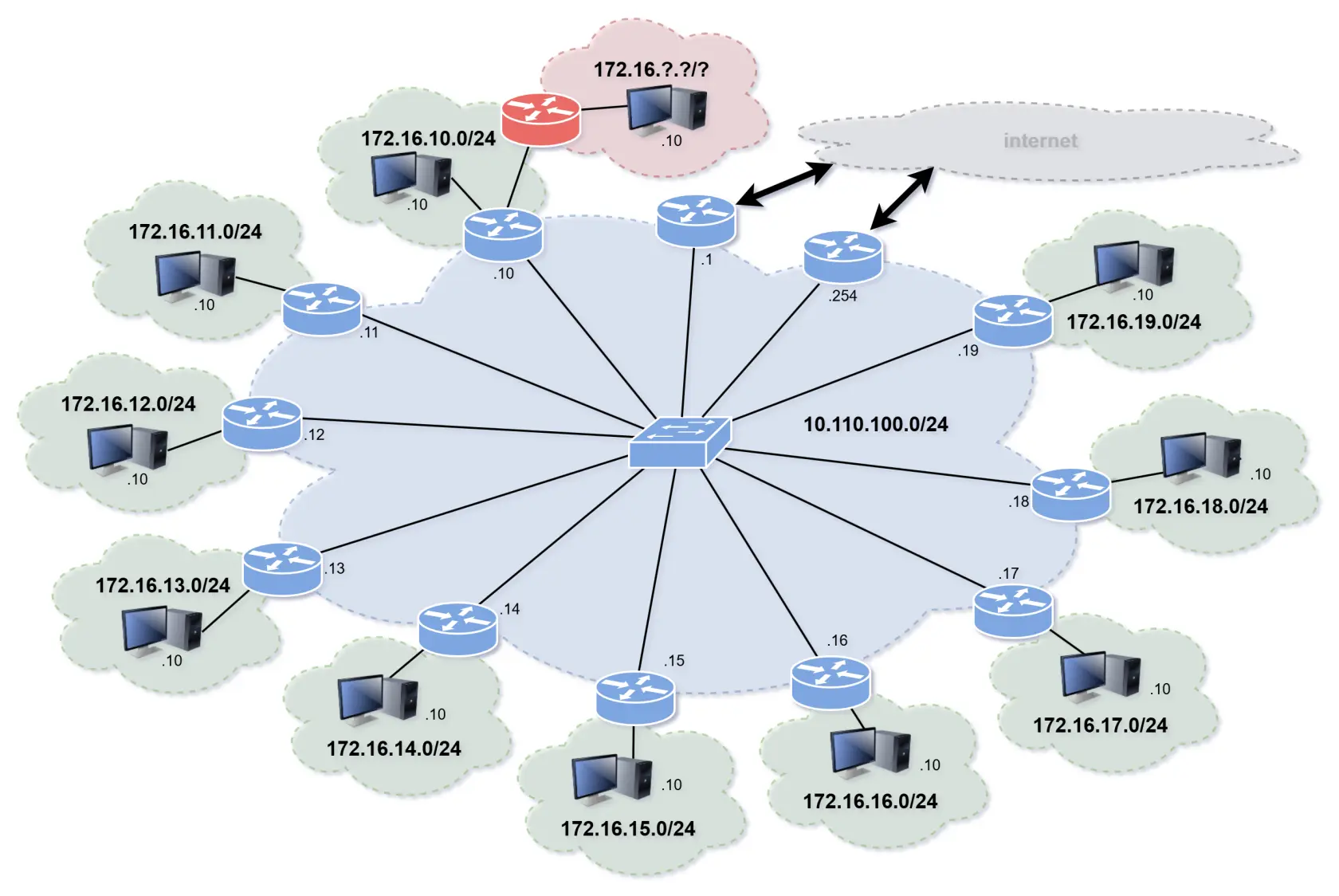

Pozrime sa na priloženú schému siete. Modrú sieť MAN pokladajme za sieť ISP, zelené siete sú LAN siete zákazníkov. ISP spravil chybu - do oblasti OSPF (Area) pridal všetky siete. O modrých smerovačoch môžeme predpokladať, že patria ISP a ako zákazníci nemáme prístup do ich konfigurácie. Preto do jednej LAN siete pridáme svoj smerovač (na obrázku červený) pre vytvorenie červenej LAN siete, do nej zapojím počítač útočníka s rovnakou IP adresou ako má iný zákazník (cieľ útoku), no s užšou maskou siete.

Čo sa v tejto situácii stane?

Spustime jednoduchý webový server a sledujme... Ak ktokoľvek zadá IP adresu cieľa útoku do webového prehliadača, pripojí sa na server útočníka. Ako je to možné? ISP pridal do oblasti OSPF všetky svoje siete, vrátane LAN - a to v implicitnej konfigurácii bez hesla. Kvôli tomu je možné z každej LAN siete odosielať OSPF informácie do celej siete ISP. Keďže užšia maska siete má pri smerovaní prednosť, stačí vytvoriť sieť s rovnakou IP adresou ako má obeť, no s užšou maskou a všetky smerovače budú túto adresu smerovať do našej užšej siete.

Aby toho nebolo málo, na červenom smerovači simulujme IP adresu verejnej služby (či nejaký web alebo DNS server) a opäť sledujme, čo sa deje... Áno, aj v tomto prípade sú požiadavky všetkých zákazníkov na túto službu smerované ku nám.

Rozhranie koncovej siete s povoleným OSPF bez silného zabezpečenia predstavuje vážne bezpečnostné riziko!

Ako takémuto problému zabrániť?

Jednou možnosťou by bolo siete zákazníkov nezahŕňať do OSPF oblasti a ponechať ich ako externé siete. No keďže sa v praxi často jedná o podsiete inej väčšej IP siete, nie je to ideálne z hľadiska filozofie - nie sú to externé siete s cudzími adresami. Vhodnejšie bude siete zákazníkov nastaviť ako pasívne.

Natíska sa otázka: Je lepšie konfigurovať parametre pre rozhranie alebo pre sieť?

Záleží to samozrejme aj od okolností, no treba predovšetkým zvážiť, či je možné očakávať v budúcnosti skôr zmenu rozhrania alebo zmenu sieťovej adresy. Pokiaľ je niektorá sieť definovaná priamo pre konkrétne rozhranie (ether port), potom by pri zmene rozhrania bolo potrebné meniť aj konfiguráciu OSPF - vhodnejšie by asi bolo definovať parametre pre sieťovú adresu a nie rozhranie. Pokiaľ sieť využíva bridge alebo VLAN, tak zmeny v OSPF zrejme nebudú potrebné a pokojne môžeme definovať OSPF parametre pre rozhranie.